Ciel ! On m’a piqué mon routeur !

Digitalisation oblige, tout est connecté ! Et les routeurs sont de plus en plus présents dans des environnements ouverts, loin d’une belle baie de 19 pouces fermée à clé, dans un local technique accessible uniquement par badge etc…

Que se passe-t-il si quelqu’un venait à vous voler votre routeur ? Quel impact cela aurait-il sur la sécurité de votre système d’information ?

Dans un monde avec des liaisons privées (VPN MPLS…) l’impact est relativement faible dans la mesure où le routeur ne donnera accès à votre infrastructure que s’il y est connecté. L’avènement du SD-WAN et plus généralement de l’utilisation d’Internet et des technologies Wireless (LTE, 5G …) comme réseaux de transports change la donne. Le voleur n’a plus qu’à rebrancher le routeur pour avoir un accès à votre infrastructure depuis n’importe où !

Pas de panique ! La solution Cisco SD-WAN adresse cette problématique. Tout d’abord je rappelle que chaque équipement ne peut intégrer la fabric SD-WAN que si son certificat a été préalablement approuvé. Cette validation se fait en central sur la console de management vManage qui va ensuite pousser cette autorisation d’accès sur tous les contrôleurs.

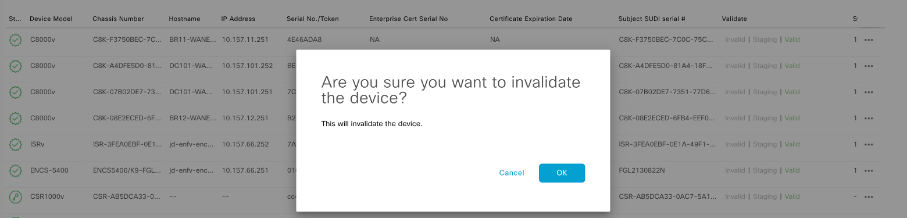

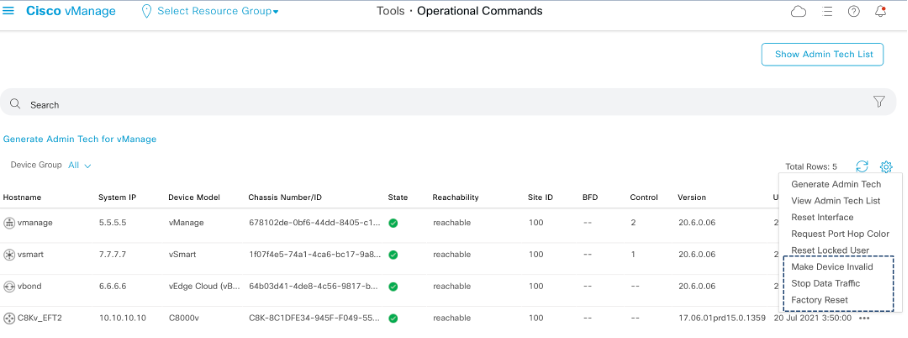

Dès qu’un équipement est compromis, on peut donc rapidement “l’invalider” depuis le vManage.

Immédiatement l’équipement sera déconnecté de la fabric (management plane, control plane et data plane). Inutile dans ce cas de reconfigurer des ACL ou le firewall : la sécurité de la fabric est directement prise en compte dans l’architecture au niveau des contrôleurs. Toutes ces actions sont donc faites directement depuis le vManage en un click : ceux qui dans le passé ont dû se connecter sur tous leurs routeurs en CLI pour changer une clé partagée comprennent bien l’avantage d’un modèle qui repose sur des certificats.

Notez qu’on peut aussi utiliser une PKI d’entreprise pour la gestion des certificats des WAN Edges et ainsi révoquer le certificat d’un équipement directement depuis la PKI (définition de la CRL – Certificate Revocation List – sur le vManage).

Mais on peut aussi aller plus loin et détecter automatiquement qu’un équipement a bougé et pour agir très rapidement quand cela se produit. C’est la solution Geofencing disponible également sur Cisco SD-WAN. Disponible sur les ISR1100 et Catalyst 8000 avec modules LTE qui intègrent une antenne GPS. On va pouvoir spécifier les coordonnées GPS pour chaque équipement et configurer un rayon de déplacement maximal. Si l’équipement s’écarte trop de sa position initiale alors on va pouvoir envoyer des alertes par SMS à des contacts désirés et il sera possible ensuite d’invalider le device comme vu précédemment, mais aussi de déclencher un factory-reset pour que notre configuration ne tombe pas entre de mauvaises mains.

Cela illustre bien que la solution Cisco SD-WAN intègre une sécurisation à 360 degrés. C’est peut-être aussi le moment de rappeler l’importance de l’architecture Cisco SD-WAN dans laquelle les clés de chiffrement sont échangées via des contrôleurs dédiés avec des rotations de clé très régulièrement (par défaut des clés sont renouvelées toutes les 12 heures).

Et bien sûr, n’oubliez pas non plus de travailler sur la sécurité physique de vos infrastructures (Kensington lock, baie sous clé, Caméra Meraki MV…)

Références :

Tags: