注目の脅威:マルウェア配信の大物 Locky が Necurs 経由で復活

2016 年の脅威状況において、その年のほとんどの期間で最も猛威を振るったランサムウェアは Locky でした。Windows ホストがネイティブで処理するスクリプト形式(.js、.wsf、.hta など)を使用する方法としては、Locky は初期のパイオニアです。これらのスクリプト形式は、電子メール キャンペーン経由でペイロードを配信する媒体となります。しかし、2016 年後半は、同時に起こった Necurs の減速が原因で、Locky の配布は劇的に減少しました。

Talos は 4 月 21 日、数ヶ月ぶりに Necurs を送信元とする大規模な Locky キャンペーンを確認しました。このキャンペーンは、最近の Dridex キャンペーンに関連する技法を活用しており、現在大量に配布されています。Talos は過去数時間の間に、相次ぐ最新の Locky に関連する電子メールを 35,000 通以上確認しました。Locky 配布の大きな波は、パンプアンドダンプ スパム![]() 、ロシアのデート勧誘スパム、在宅ワーク紹介スパムような従来型のスパムを中心とした Necurs ボットネットに起因していました。

、ロシアのデート勧誘スパム、在宅ワーク紹介スパムような従来型のスパムを中心とした Necurs ボットネットに起因していました。

キャンペーンの詳細

キャンペーン自体は、Talos が監視するほとんどのスパム キャンペーンに似ています。しかし、支払いや領収書、またはスキャン画像を中心に設計されたキャンペーンに関連する、異なるメールが確認されました。以下は確認されたメールのサンプルです。

領収書/支払いスパム キャンペーンのサンプル

ご覧のとおり、メールには本文がなく、件名には「Payment(支払い)」や「Receipt(領収書)」の文字と数字の羅列を組み合わせた数種類のバリエーションがあります。その他の例は本ブログの IOC セクションでご覧いただけます。ファイル名自体もわずかに異なっていますが、「P」で始まり 3 ~ 5 桁の数字が続く命名規則を使用しています。このキャンペーンの興味深い一面は、件名はわずか数回の使用で変更されるという点です。このキャンペーンの他の部分では、別の手法が使用されていました。

このキャンペーンでは、数万件のメッセージに同じ件名が使用されていました。添付ファイル名は Locky の配布に使用されたメール アドレスに基づいてカスタマイズされています。これらのメールには標準的な本文があり、スキャン画像や文書に関連した内容になっています。これにも悪意のある PDF が含まれていました。

悪意のある文書

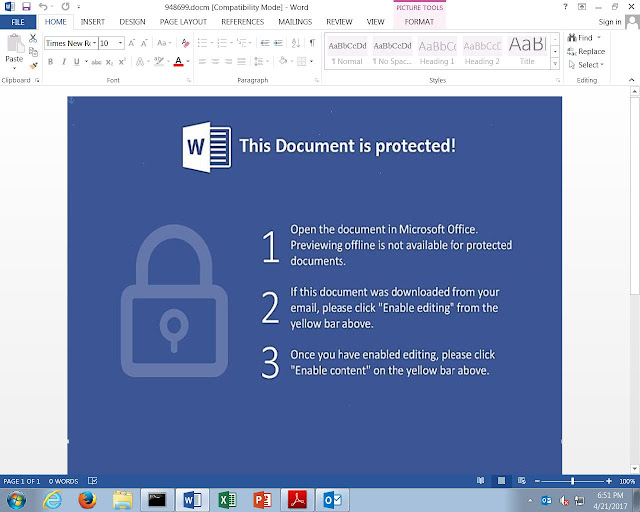

Locky を配布するために攻撃者が使った技法は、Dridex の配布に最近使用されたばかりのもので、Word 文書が埋め込まれた PDF を使用しています。こうした Word 文書はマクロを使用して Locky サンプルを開き、ファイルを暗号化します。この技法の使用には興味深い点がいくつかあり、その 1 つはサンプルを実行するにはユーザの操作が必要となり、これによって多くのサンドボックス テクノロジーを攻略するということです。これは PDF 文書のサンプルです。

見てわかるように、文書自体には別のファイルを参照するテキスト(数字の羅列)があるだけです。また、ポップアップ ボックスが表示され、ファイルを開くためにユーザに [OK] をクリックさせている点にも気づいてください。このケースで開かれたファイルは、PDF の参照先と同じファイル名を持つ .docm ファイルでした。

Word 文書自体には、侵害された可能性の高い Web サイトから Locky のサンプルをダウンロードするマクロが含まれています。感染後、Locky サンプルでは以前にも Locky が使用していた /checkupdate C2 構造が使用されました。

次のグラフは、マルウェアを配信するドメインに関連する DNS リクエストが急増する様子を示しています。これらのリクエストの送信元が被害者なのか、あるいは蔓延するこのキャンペーンを調査する多数のセキュリティ担当者なのかは簡単に判断できません。いずれにしても、これが特定のドメインに発生したトラフィックの大部分を占めていることは明らかです。

感染の説明ビデオ

以下のビデオで、メールから PDF、最終的に Word 文書へと Locky が感染するまでの全体的な感染チェーンを説明しています。

IOC

ハッシュ(PDF)

ffebb94676c767fb2cbd86453e3127f7abf459c428f2d80228f2cd7e1b55fff3

ca5c4d2bb3c6c035bb0137504b17ccec31deb366757440feb832b7e0d270b487

44687edc7169d919ef0891e41487ddefa30d93744d6a9e3ecabb5d6f8d88c039

d6aa22aee572dd90161ba793b8afba27dbf50df4d23b2921d131626671e8d966

8476cf9307933499771186dfe4c397905ea2a320c488b357ba0148f862b9532e

1705d38d2ea80177963d67fd18e836326d70a239378d6b9c74d445c5e0b423d6

3ccef773a5527c7128987bb8d359726f0b3d4d84dd6526c1b3aa76fd98b68539

6eaeb3aa26dcce83342eb2ed055c623ae43c629eccd7f1d31c0380029ed9741d

65e5a0956b7e83e484b0fce962e08f1d75aefb0232d1521c97e186a746aabd2f

9008ee571b139496190f4e54d155300a1c875a8fb9096cfa27809e4e71955176

1b15c90d67e4b7522ca61e21133b155eb7f1cf32328a030784dc2d95ee7d10ad

32324fe312aba53c25a512eb81f7fe6ab7b2a44417a0cd0983c6f19cd29d5b26

1b025b5f24d42eed4eabaff15cee80fff3484d4205be2611f8dce5d4dce9020c

7e69993bfe292a72f8377d47059741f2b9ef2df1c93b2a0457ed8c1acf986e70

69ac4202505b603b490e5f2ca4e310af57a16c6c3f9a2efa928ab0d0faf7ae6b

1fc5a5831c2d880fc5e32db55adef8ad1e0f68b8e245ccaf1a3ee78f83a7da27

e4426738a8ed366f2773aa3ac9374dae6f3ad41759dd3227a8d025fac2af9b49

a0b01d5f3f41b49e07be198408910084912cc5db030aa4d0449a8bd2677596b3

06d42acee69178a161b7317c87515e4bdab647976985a1d172411b799ffbac32

eb9c6616204c358aa06ebb181cfcf8220216a9531b05006e8ed5dd714f3574da

7e73b086c5d0d693483a57847aa738e8c3b65b45f8603b5980721795af4534dd

7a6052881573bb7d976a5bbf39e1a9221dea68193f27c142bb77534a5049e5b9

f08ab6e0fc6dbff270b2d42f4412375cef3d543b311923960ab432d35754a56e

63fc82ce40ea946749e7312517b103fad96e8da6a01c63e44be93cd196aae692

2592d4bf18d83d1b9f98176ce389d6ad5dcaa399f3a549fab15cad520cd24470

5e9f7cae76f9888c732a77345326e442f56d94e8ed253eabb812fc2ba95e01ca

ff92433ae4ee90b3c6dd3cd5655302be345addd2a57bf143ee982e692ca7ca33

2881600b108ece9a1df3e7659370e3ee79cf233e9723a9acd7985452c5915eb3

f1326f8c348b6a4eb0fe0c3fcdc27e8375fd0ea7ecca54d392de790f31a9d037

cd0a031a65a10e8c549c29c1b5db87ad730c84ef9ba48041b3c4a723e56ee71f

8e2cb05dbf3375e66488f387aaebe31c51c95fea135eadace186362629988a4c

0559d32f6a20cdfa380eb1eb17fbc4aea9e39f3203f4b7818281e0fb117a6977

32325761402e0b55dd9fe8b2718bc213491eea6f57bc354e358a6edcbe584dd1

ハッシュ(Word 文書)

026fa1191fcf895ce375ad8f8f2bda47aa8b1cb27e6be490399a1ad47d452b68

a20ebaf8b9c14a2738795f0c38b48a712f3e9fd293a51c5475b15c959856139d

04ea10db95049ec292e712803dc87c236cc3e3e7c2dd018e84d841f9060a15ef

aa09f65734b2b6972b47b8845aa8f59737ab5a6b5469d7a6e6fdbcf12629b287

0af35bd7ffe0af328cff2cf39585b4b1b69d550c94f0b407e348085dda0b4284

ad022ea9c0bbc852806e87f8b1a2d4ffd683116876304613160e975f430bd992

10ce87f33381989373c519e2ff539f86c2a0a2a4cab0b791e82d4afece0367e6

b0ad3d8fade247b219d7a3c8fee781e26742c1733de8c00cc50254785cb71e09

1d73ce6cbc40b02c59c928238f1d316b4340c4ac1e0231f608fa7b5d2fb24836

b27fb67c5a86f65c762a8af7537c8c5d5fc27e3e2f600495d22cd39fbe82018b

24982da99435dd1a12c1a7bda53e7325b5081dff96b441287a99027a6b379309

b78dcbf395b7c934344e4f1bb3cb08628455e8d2a997dbad0bce7afdd573ff8e

2665260758371f88ca4e49dd577e885fc138651a0e2b3564309b892eea36f7af

276fd3e1e484996c7f2cd8d9b9d0125dc0d9d6488a65417fb80662616b76adc2

c411f18d2d53f26dad5275a549d288447a492487b46379fe07087f42792a1be1

2cc4ca03a31e970a020bc85bb797847abaae41af7c0734826213b4938e5040cb

c7dc067b3e6ba29ffbfc45d9c32219f3e6898142dfc6da374c752b0bc0fb4c01

350e989a917614bc2f830dbe61cbad08b444d9cfe96706ed0bd2d86e3a586ec4

d38ba2dfc9e02a2c6997901aae2197402ce7cf3e79973b81dd06271dbac17328

3a9cbdb511a5c3fad3f3d6eedaf0fe7aa61bd362d374aa8b0e7924ea1a07be48

dfb72c342d42655c6309a7496acdad721d7ab1b171e90eaef8b676ac99a06461

486a3f4053c1e44cb09a43d645227b4916a6475658f3e21ee02bae66df6a8667

e0f9cca4d7acda468bf1e8f0fab70f4b95b37cc711dae3d972aaf0c4bb0dabc6

52db4cca867773fdce9cd8d6d4e9b8ea66c2c0c4067f33fd4aaf6bfa0c5e4d62

e4ec3cdf1bb578d2740c06a0e615f4b2f08ce1ff6f925670a92630fc3daedda1

65184fbf32ef6a9e109115aaac401de7c0af797d485396091f284a262abf222c

e67599948a41876b59f09af447816391fd5d29fdebaa5b1fc344980c0b13574b

6f354a86af7f1885935f0214e663734479e560784c257fa006030fb64d9f38bb

eb822fb0d99a0b8aefcf70e484b997979a4a4c22325dfd52c4bec492e9937a03

750c0fdd43575e5110fe348f8fc46f5e5413b0e1aed1c3547bb2e216255e4f00

edb73979f8d857a35f0be95538db9bc33bc583021feca81c1a64f2da18a902d3

8424b5178273e0b5d17ae34a1bf3889b1e1d4a351246d342cad933e1e5ec7779

ee4adfcfc84afbde6180495e132a5477c8d48739051db7d996e078b33c1a5e45

8b178a3e113a14ebb0e288d610540b15df9a3c59f72667d7142782fd3ef9f370

f175ed80e667d31877ad75117f2e98a2fb83eeec8f5a523d9ed10ae6fc2dc453

8bb3c9df22203fadd942b4a4820219f88e20833f9f33ff9ae0361074dc3786f3

f3877a6e45463ebfa03b49087852572793e4233d084a64584e29f6b7c83af1e8

8e508ea5009677860b67e34af22f6706e6aa1e94c84759a43b1c9f3e40dbe013

確認された件名:

Scanned image from MX-2600N(MX-2600N のスキャン画像)(単一の件名で最大規模)

Receipt(領収書)(「-」または「_」と数字の羅列を組み合わせたバリエーション。例:Receipt#25088)

Payment(支払い)(「-」または「_」と数字の羅列を組み合わせたバリエーション。例:Payment-7084)

Payment Receipt(領収書)(「-」または「_」と数字の羅列を組み合わせたバリエーション。例:Payment Receipt_67467)

まとめ

ランサムウェアの金銭を狙う手口は、脅威状況における最大の懸念事項にまで発展しました。Locky は 2016 年のほとんどの期間で大量に配布されましたが、2017 年に入ってからはほぼ活動を停止していました。今回の相次ぐ Locky 配信は、2017 年で初めての大きな動きです。ペイロードはそのままですが、使用される手法は変わりました。PDF ファイルを使用し、ユーザに操作を要求する方法は Dridex でも確認され、今では Locky にも取り入れられています。これはユーザの操作を許可しないサンドボックスを攻略する効果的な技能です。これにより、エンドユーザーのメールボックスが狙われる可能性が増大する恐れがあります。

攻撃者は利益を最大化するべく試行と進化を続けるでしょう。これは、メール ベースのマルウェア配布がたどってきた進化の一例に過ぎません。PDF ベースのセキュリティ侵害が大幅に失速した時には、Word のマクロをベースとした侵害が増加しました。このキャンペーンで攻撃者は、マクロを含む Word 文書を PDF に忍ばせる方法を発見し、世界中に被害をもたらしました。

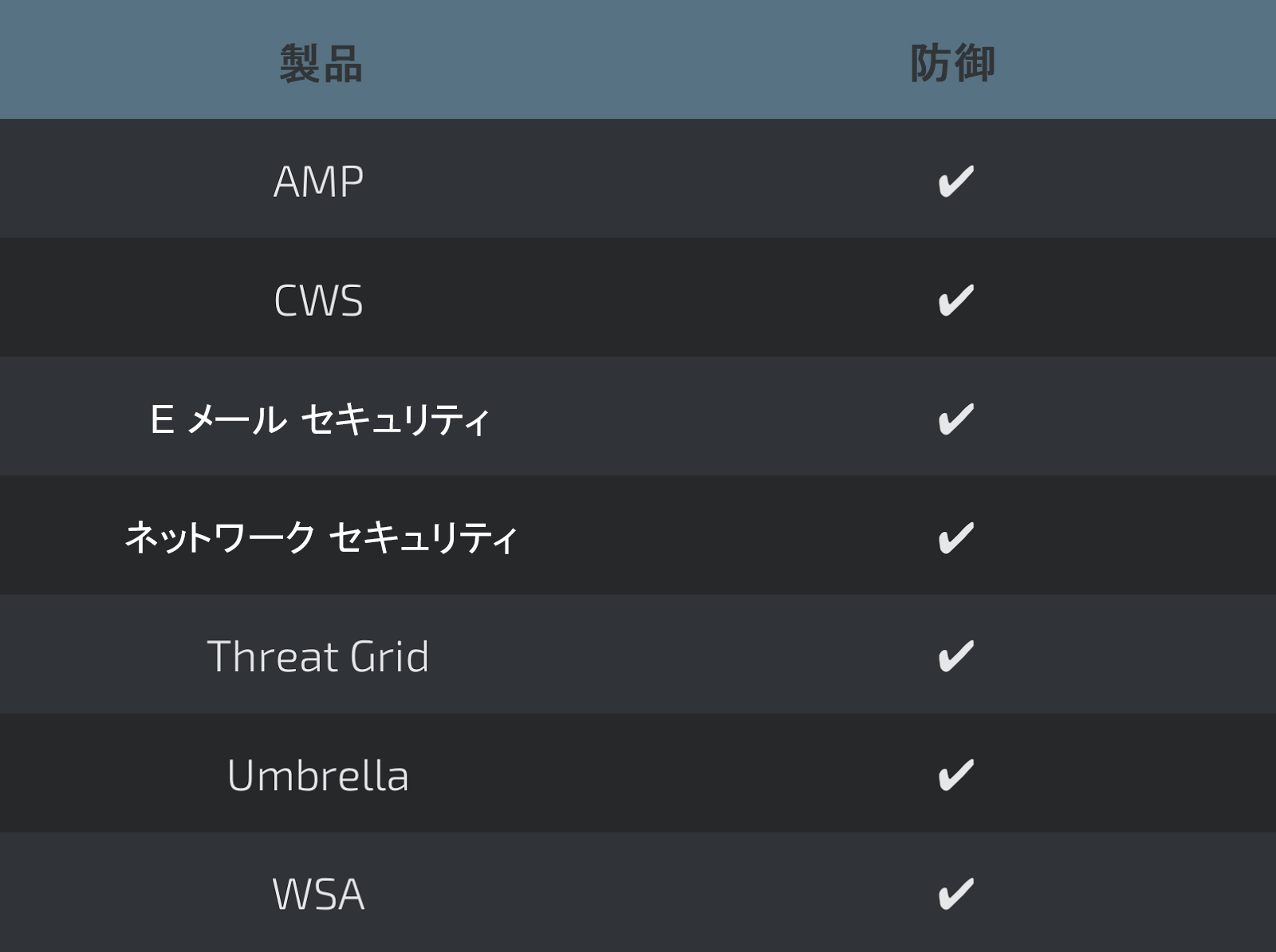

カバレッジ

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

は、攻撃の一環として攻撃者が送りつける、悪意のある電子メールをブロックします。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

本稿は 2017年4月21日に Talos Group

のブログに投稿された「Threat Spotlight: Mighty Morphin Malware Purveyors: Locky Returns Via Necurs

」の抄訳です。

Tags: