Talos、ShadowGate を制圧:世界的なマルバタイジング キャンペーンを阻止

エクスプロイト キットは、すべてのユーザを無差別に侵害の対象とするタイプの脅威です。Talos では、この脅威を長期にわたって継続的に監視した結果、大規模な調査と対応![]() を実施することができました。調査では、ユーザをエクスプロイト キットに誘導するツールや手法に焦点を当てています。このブログでは、アクセスしたサイトや居住国を限定せずに、世界的なマルバタイジング キャンペーンの構造や、ユーザがエクスプロイト キット ゲートとの接触に至った経緯について見ていきます。

を実施することができました。調査では、ユーザをエクスプロイト キットに誘導するツールや手法に焦点を当てています。このブログでは、アクセスしたサイトや居住国を限定せずに、世界的なマルバタイジング キャンペーンの構造や、ユーザがエクスプロイト キット ゲートとの接触に至った経緯について見ていきます。

Talos は、北米、欧州、アジア太平洋、中東のサイトにアクセスした数百万人のユーザが影響を受けた可能性のある、大規模なマルバタイジング キャンペーンを調査しました。調査は GoDaddy との共同作業へと発展し、アクティビティをホストするために使用される登録者アカウントを取り消して、該当するすべてのサブドメインを削除することにより、脅威を軽減しました。これは、世界中のユーザに影響を与える脅威を阻止するための組織の連携のあり方の一例を示しています。Talos との連携をご希望のオンライン広告会社またはプロバイダーの方は、チームにお問い合わせ![]() ください。

ください。

オンライン広告は、コンテンツを無償で提供するサイトにとっては特に、現在のインターネットにおける重要な要素となっています。このブログでは、広範な Web サイトに影響を与えた世界的マルバタイジング キャンペーンについて説明します。こうした Web サイトには、悪意ある広告に対する責任はありません。オンライン広告というものの性質上、影響を受けてしまっただけなのです。セキュリティ組織が悪意あるコンテンツを特定し、阻止する能力を高めていく一方で、攻撃者も進化を続け、俊敏性を維持しています。悪意ある広告が有利なのは、ユーザが同じサイトに 2 回アクセスしても、広告というものの性質上、同じ広告コンテンツが表示されることはあまりないという点にあります。この種のコンテンツから確実に保護するには、広告ブロッカーや、高度なサンドボックス テクノロジーを備えたブラウザ、検出/防止技術などが不可欠です。

ゲートの概要

ゲートとは、エクスプロイト キットの最初のリダイレクト ポイントです。これは、最初のリダイレクト(つまり、感染した Web サイトや悪意のある広告)とプローブ、侵入、ペイロード配信を行う実際のエクスプロイト キット サーバとの間をただ仲介するだけの役割を果たします。これにより攻撃者は、最初のリダイレクトを変更することなく、悪意あるサーバをすばやく変更することができます。長期のエクスプロイト キット キャンペーンを行う場合でも、感染チェーンを開始するサイトまたは広告を頻繁に変更する必要がなくなります。ユーザをエクスプロイト キットに積極的に誘導しようとするゲートは、常に複数存在します。darkleech、疑似 darkleech、EITest、ShadowGate/wordJS などがこれに該当します。

誘導先のエクスプロイト キットは、時間とともに変化し、進化することができます。EITest の例を見てみましょう。このゲートは、最初はユーザを Angler に誘導していました。その後、Angler が消滅すると、誘導先を Neutrino へと変え、最近では Rig に誘導していることが確認されました。ほとんどのゲートでこれと同様のことが行われています。また、これが、Angler が現在活動を休止している主な理由の 1 つと考えられます。Angler の活動が 6 月に休止して以来、ゲートの誘導先が他のエクスプロイト キットに移っているからです。ゲートの中には、感染した Web サイトや悪意のある広告を優先しているように見えるものもあります。EITest は感染サイトを優先し、ShadowGate は悪意のある広告を重視しているようです。

ShadowGate の背景

「ShadowGate」は、Talos の命名によるものです。ドメイン シャドウイングを使用してアクティビティをホストすることから命名しました。これは新しいゲートではありません。少なくとも 2015 年初期にはすでに活動していました。ShadowGate の特徴の 1 つは、トラフィック量とリダイレクト量の比率です。Talos はこれまで、ShadowGate との接続試行例を 90 万件以上調査しましたが、実際にエクスプロイト キットへと導かれたのは、わずか 0.1 % のみでした。これは、悪意のある広告が攻撃者にとって非常に魅力的である理由を物語っています。つまり、トラフィックを大量に生成するからです。大量の件数は、ユーザの操作がなくても広告がページ上に表示される、「インプレッション」の件数にすぎません。インプレッションは、ユーザの操作を必要とする広告に比べて安価で簡単であるため、これを区別することは重要です。

このゲートの基本構造は、ドメイン シャドウイング、英語ベースの 2 つのサブフォルダの使用、英語ベースの JavaScript ファイルに基づいています。想定される ShadowGate の構文の例を次に示します。

praised.hillarynixonclinton[.]net/poison/performs/dropdown.js

また、ShadowGate はランダムな周期で活動を休止する傾向があります。やがて活動を再開し、引き続きトラフィックをエクスプロイト キットに誘導します。Angler が消滅するまでは、ユーザを Angler に誘導する目的にのみ使用されていました。現在では、こうしたトラフィックは Neutrino エクスプロイト キットのインスタンスにリダイレクトされています。

昨年、ShadowGate はさまざまなシャドウ ドメインを使用しました。このキャンペーンは、少なくとも 8 月の 1 ヵ月間にわたって活動を続け、次のドメインを使用してアクティビティをシャドウイングしていました。

merrybrycemas[.]com

hillarynixonclinton[.]net

phillyeagleholic[.]com

eagleholic[.]com

hillarynixonclinton[.]com

シャドウ ドメインの一般的な例と同様、これらのドメインも、単一ユーザが所有しているように見せかけながら、実は 2 つの電子メール アドレスに関連付けられています。これらの電子メール アドレスではプロバイダーのみが異なる同じユーザ名が使用されています(Gmail と Yahoo など)。これらのドメインは GoDaddy にも登録されていますが、GoDaddy は最大のドメイン レジストラなので、驚くにはあたりません。ゲートは、それ自体では、それほど高度なものではありません。ユーザが実際にリダイレクトされると、次のようになります。

ShadowGate のリダイレクトの例

これは、画面より数十センチ上、数十センチ左にレンダリングされる Neutrino エクスプロイト キットのランディング ページの一例です。ここから、以下のような、Neutrino と関連付けられた比較的「単純な」ランディング ページに移動します。ランディング ページは、いくつかのチェックを行って Flash がインストールされていることを確認し、その後、以下にマークした箇所が示すように、複数のエクスプロイトを含む悪意ある Flash ファイルをダウンロードしてユーザを侵害します。

Neutrino のランディング ページ

ここから、Neutrino をすべて一度に回避するためのきわめて簡単な方法が導き出されます。それは、Adobe Flash のアンインストールです。ランディング ページは Flash をチェックしてから悪意のある Flash ファイルをダウンロードするだけなので、システムから Flash プラグインを削除すれば、完全に回避することができます。システムから Flash を削除するための理由をこれまで求めてきたのだとしたら、Neutrino から我が身を守ることもそのひとつになり得ます。エクスプロイト キットがユーザを侵害する際に Flash に大きく依存しているのは一般的なことですが、実は、システムをプローブする前に Flash を必要とするエクスプロイト キットは、Neutrino だけなのです。

オンライン広告

このマルバタイジング キャンペーンの動作の詳細を取り上げる前に、オンライン広告について説明しましょう。オンライン広告は、比較的複雑なテーマです。ここでは、OpenX とその 2 つの広告サーバ(サードパーティ オープン ソース オプションの Revive または OpenX 商用オプションの OpenX Enterprise)を中心に話を進めます。OpenX は、リアルタイムの入札システムを使用する業界最大手のオンライン広告の 1 つです。OpenX の基本的な仕組みでは、ブラウザが Web ページをレンダリングしている間に、利用可能な広告スペースに広告主が入札し、最高入札者がそのスペースを勝ち取ることになります。OpenX の Web サイトからは、1 ヵ月で 2000 億を超える広告リクエストがあります。これはきわめて膨大な量です。それを支えているものの 1 つが Revive です。この広告サーバでは、ユーザが OpenX など複数の種類の広告ストリームに接続することができます。このマルバタイジング キャンペーンに関連付けられた構文を見ると、広告をホストしているサイトのほとんどが Revive または OpenX Enterprise を使用しているようです。ドキュメンテーション(下記参照)に記載されているように、広告のデフォルト パスとして /www/delivery/ というパスが使用されています。

Revive の設定サンプル

Talos がこのマルバタイジング キャンペーンで見つけた例の大多数に、このパスが使用されていました。広告には大きく分けてインプレッションとクリックの 2 つのタイプがあります。インプレッションは、ページ上の表示回数をもとに計算されます。クリックでは、その名が示すように、ユーザが広告をクリックする必要があります。インプレッションとクリックでは必要なコストに違いがあり、インプレッションのほうが経済的なのは明らかです。

マルバタイジング キャンペーン

このマルバタイジング キャンペーンで最も興味深い特徴の 1 つは、その範囲が世界的に広がっていることでした。マルバタイジング キャンペーンは、ほぼ継続的に活動し、ユーザをさまざまな脅威に誘導します。Talos は、このゲートが活動を再開したことを検出し、ユーザをゲートに誘導する方法やトラフィックの行き先に関するデータの収集を始めました。わかりやすいように、まずは順を追って 1 つの例を見ていきましょう。

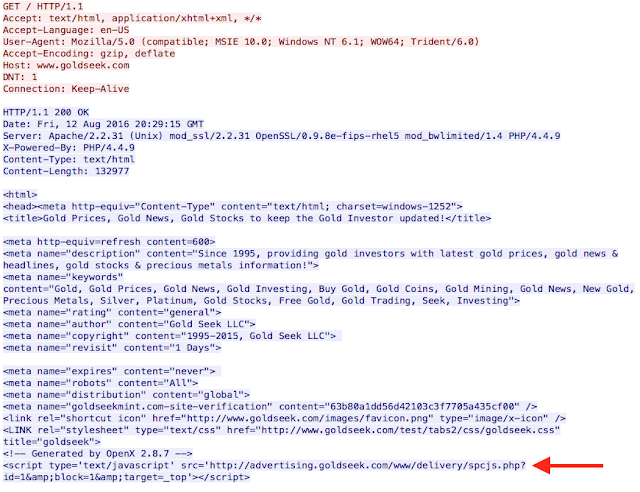

この感染は、貴金属の価格に関するサイト、goldseek[.]com へのアクセスから始まります。ユーザは、初めに、このサイトに関連付けられたメイン URL にアクセスします。ページは正常にロードされますが、詳しく分析すると、矢印で示しているように、OpenX 2.8.7 によって生成された広告があることがわかります。

最初の広告の取得リクエスト

続けてこのパスをたどり、この広告によって何がロードされるかを確認しましょう。

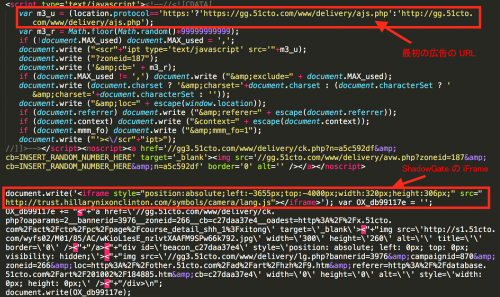

ShadowGate に誘導する悪意のある広告

ここで、ゲートに誘導する iFrame をはっきり確認できます。これがこのキャンペーンの典型であり、iFrame はまるで広告上部に「ボルトで留められている」ように見えます。感染チェーンのその他の部分は上部で記述されており、Neutrino がシステムを侵害しているのがわかります。このインスタンスでは、さらに別のランサムウェア亜種である CrypMIC が部分的に配信されました。このプロセス全体が、ユーザには見えないところで行われます。これに関するビデオを次に示します。

これは、マルバタイジング キャンペーンの典型的な動作例です。次に、マルバタイジング キャンペーンが発見された場所と、調査の過程で見つけたいくつかの亜種に焦点を移しましょう。

世界的なキャンペーン

このキャンペーンは、Talos が調査している間に世界中で広まりました。マルバタイジング キャンペーンがさまざまなサイトを襲うのは珍しいことではありません。このキャンペーンについて興味深かったのは、影響を受けた可能性のある言語と国の多さです。すべての始まりは、上記の貴金属商品サイトのトラフィックに注目したことだったのですが、そこから急速に拡大しました。Talos は、多岐にわたるサイトでリダイレクトが行われていることに気づきました。それではまず、中国の複数の情報技術関連サイトから説明を始めましょう。最初は、中国の大手 IT テクノロジー サイト、51cto[.]com でした。Talos は、サイト全体のさまざまなページでこのキャンペーンのインスタンスを発見することができました。

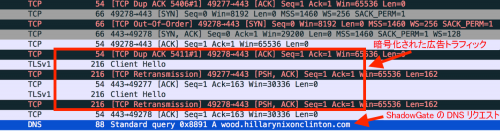

ShadowGate が含まれた広告リクエストと応答を示した画像

次に、中国語ベースの別の IT サイト、elecfans[.]com が現れました。このサイトも 51cto[.]com と同様の影響を受け、同じ種類の広告がサイト全体で見られました。マルバタイジングは世界中の人々に影響を与えるものと考えられていますが、中国語のみのサイトで悪意のある広告を提供し、エクスプロイト キット ゲート経由でユーザを侵害する例はほとんどありません。ゲートへの誘導は、別の中国語サイトでも見られました。次に、同じアジア太平洋でも、ニュージーランドを拠点とする一連のサイトが影響を受けた例を見てみます。

調査を続けるうちに、トップ レベル ドメインが .co.nz の数多くのサイトが広告を提供していることが明らかとなりました。特に興味深い例を 1 つ挙げます。そこでは、SSL が追加されていました。そのサイトとは、ニュージーランドの小売業界向けニュース サイト、theregister[.]co[.]nz でした。当初は、リダイレクトがどこからともなく出現したように見えたので、最初の感染ポイントの発生源は不明でした。次に示すように、wood.hillarynixonclinton[.]net への DNS リクエストに先行して、いくつかの SSL があります。

暗号化された広告トラフィックのキャプチャ

SSL トラフィックをさらに分析することにより、トラフィックの送信元が明らかになりました。これは、悪意ある広告の実体ではなく、広告ストリームを潜在的に侵害するものを示しています。表示された場所に関わらずページのすべての広告に iFrame が付加されているからです。わたしたちは、たびたびこれに注目してきました。というのも、1 つのページのロードに伴うゲートへのリクエストの数は、ロードされるページや広告にもよりますが、通常 1、2 件なのに対し、10 ~ 15 件のリクエストが見られることがよくあったからです。

ShadowGate の iFrame インジェクションを示す復号 SSL トラフィック

これは、このキャンペーン中にオーストラリアとニュージーランドで発見した数多くの例のうちの 1 つです。調査はさらに、影響を受けた別の言語と地域である、中東へと進みました。Talos は、サウジアラビアを本拠とするサッカー チームの Web サイト、alhilal[.]com で発生したリダイレクトを確認しました。サイトは、すべてアラビア語で書かれており、上記と同じく ShadowGate に誘導される広告が掲載されていました。ここでの広告は、前述のものとは少し異なっていました。次に示すように、この広告は、ShadowGate に接続する URL の生成に変数を使用していました。ただし、これはほんの始まりに過ぎませんでした。

変数を利用した ShadowGate

調査を続けるうち、さらに広範囲のサイトに影響が及びました。始まりは、米国のある有名大学が提供した広告でした。その次は米国の大都市の新聞の Web ページ、続いてはポーランドの自転車マニアのフォーラム、さらにはカナダの大都市の Web サイトへと影響が広がりました。財務情報や銃のオークション/販売、喫煙支持者関連のページもありました。最後に、マルバタイジング全般できわめてよく見られる「成人向け」Web サイト関連のインスタンスをいくつか発見しました。

調査終了後に振り返ってみると、Talos が発見したマルバタイジング キャンペーンは、サイトの普及度と人気によっては数百万人のユーザに影響を与える可能性のある、高度で多様化された世界的キャンペーンでした。影響は、欧州、アジア太平洋、中東、米国といった広い範囲に及びました。これは、世界中のユーザを無差別に侵害する世界的規模の攻撃でした。

調査の完了後すぐに、Cisco Talos は、ShadowGate をホストしていた登録ドメインを GoDaddy に報告しました。GoDaddy は迅速に対応し、脅威の軽減に成功しました。このブログ公開の時点では、関連するマルバタイジング キャンペーンを停止させ、悪意のあるアクティビティを阻止する試みは、うまくいっているようです。残念ながら、このキャンペーンはドメイン シャドウイングを使用したものなので、しばらく休止しているだけという可能性もあるのですが、当面、ユーザはこの特定の脅威から保護されます。

もう 1 つの ShadowGate キャンペーン

GoDaddy と連携してマルバタイジング キャンペーン関連のドメインを停止させた直後に、別の登録者アカウントのセットを使用して別の IP 空間で実行された 2 つ目のキャンペーンが発見されました。このキャンペーンの主なターゲットは欧州で、イタリア、スペイン、ブルガリア、スウェーデン、スロバキアの多数のサイトが悪意のある広告をホストしていました。さらに、イスラエルのいくつかのサイトでも、同様の広告が観察されました。注目すべきは、最初の制圧の直後に URL 構造が変化したことです。構文にいくつかの微妙な変更が見られます。

ShadowGate の進化

2 番目の英語ベースのサブフォルダが削除されています。また、インスタンスによっては URL にパラメータが追加されていました。Talos は、この第 2 のマルバタイジング キャンペーンに関連する情報を収集し、GoDaddy と協力してそのドメインを停止させ、第 2 のキャンペーンを阻止しました。エクスプロイト キットの感染チェーンと同様、攻撃者も進化を続けています。ShadowGate も引き続き進化するものと予想されますが、ShadowGate が新たなキャンペーンをいつ始めても阻止できるよう、Talos は今後も取り組んでいきます。

IOC

ShadowGate

IP

212.116.121.239

5.200.55.173

Neutrino

まとめ

上記に述べたように、マルバタイジングは攻撃者にとって非常に魅力的な手段となっています。このキャンペーンは世界中に広まり、ポップ カルチャー、武器、大学、IT、小売、ニュース、ポルノ、その他多くのサイトを攻撃しました。これは、2016 年以降、わたしたちが取り組むべき課題です。オンライン コンテンツを提供して収益を得る必要性と、そこに伴うリスクとのバランスを、どのようにとったらよいのでしょうか。

Web サイトと広告ブロッカーとの戦いがエスカレートし続ける中、いずれはこの問題に対処しなければなりません。この種のアクティビティにはもう 1 つの問題が伴います。それは、広告自体が Web サイトと同じドメインから発信されたように見えるということです。たとえば、example.com にアクセスした場合、ads.example.com などから広告が発信されます。自社のサイトで広告をホストするよう広告サーバを設定するのは、それほど大変なことではありません。広告は迅速にサイトを移動するので、悪意のあるコンテンツが存在する場所の特定はますます困難になっています。

広告主も問題に直面しています。特定の広告内のどの iFrame や JavaScript に悪意があるかを判定できるようになる必要があるからです。これは困難な課題で、多くの場合、多層的なサーバが必要となります。それぞれの広告を分析しても、広告内の悪意のある部分がアクティブでないかぎり、疑わしいアクティビティは行われず正常に表示されます。不正なアクティビティが行われるのは、広告がアクティブになったときだけです。これを裏付ける証拠が、このキャンペーンから得られました。このような広告が表示されたユーザの大多数は、コンテンツの提供を受けていません。実際にエクスプロイト キットに誘導されるのは、ユーザのごく一部に過ぎません。したがって、この情報に接触したユーザは大勢いたにもかかわらず、実際にコンテンツを提供されたユーザはごくわずかです。

この脅威に関してユーザに残されたオプションは、そう多くはありません。広告ブロッカーは 1 つのオプションですが、これまで見てきたように、一部のサイトではすでに、主要な収益源がなくなるとの理由から広告ブロッカーに反対する立場がとられています。Neutrino に対しては、ユーザはシステムから Adobe Flash を完全にアンインストールするだけで対応できます。これは、現在のインターネット上の画像、ゲーム、ビデオのレンダリングをうまく処理できなくなってきた古いプラグインを削除する、もう 1 つの根拠にもなります。

エンド ユーザにコンテンツを提供する手段はますますオンライン スペースに移行しているので、この課題は今後短期間のうちに拡大していくものと思われます。この状況が続くと、コンテンツの発信元は、その情報をサポートする上でより大きく広告に依存するようになるでしょう。これにより人々は、情報を提供してくれる組織をサポートしないようにするのか、広告を通して悪意あるコンテンツに接触するリスクは承知の上で利用を続けるか、あるいは、データを抽出するために月額料金を要求し、広告に依存しないサイトを頼りにするかの選択を迫られます。情報化の時代は 2016 年以降も続きます。広告ブロッカーのこともどうかお忘れなく。

カバレッジ

Advanced Malware Protection(AMP)は、こうした攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、マルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、脅威の攻撃者による悪意のあるネットワーク アクティビティを検出する最新のシグニチャが備わっています。

Tags:本稿は 2016年9月1日に Talos Group

のブログに投稿された「Talos ShadowGate Take Down: Global Malvertising Campaign Thwarted

」の抄訳です。