Le minacce alla sicurezza delle connessioni aziendali

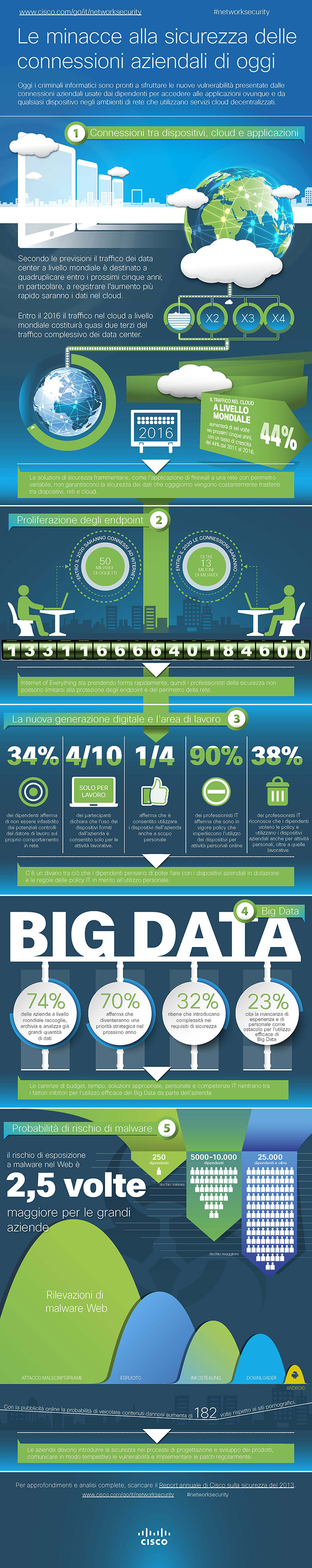

Un’interessante infografica dà evidenza di alcuni aspetti del Report annuale Cisco sulla sicurezza 2013. Lo studio è frutto di ricerche approfondite e dell’esperienza di Cisco nel campo della sicurezza e offre un’ampia panoramica dei dati reali del settore a livello mondiale.

Il report combina inoltre le ricerche degli esperti con la security intelligence implementata da Cisco, concentrandosi sui dati raccolti nel 2012 e offre approfondimenti e analisi che aiutano aziende ed enti a migliorare il proprio approccio futuro. Benché non si tratti di una prospettiva inaspettata, le aziende odierne potrebbero risultare impreparate a orientarsi in un mondo “any-to-any”, se non altro dal punto di vista della sicurezza.

Il punto è: ci stiamo rapidamente avvicinando al momento in cui sarà sempre meno probabile che un utente acceda a un’attività attraverso una rete aziendale. Sempre di più la logica delle istanze di rete cederà il posto all’esigenza di connettersi dovunque da qualsiasi dispositivo. I dispositivi con accesso a Internet (smartphone, tablet e così via) sono pensati per connettersi ad applicazioni in esecuzione ovunque, anche in un cloud SaaS (Software-as-a-Service) pubblico, in un cloud privato o in uno ibrido.

Il problema di garantire la sicurezza a un’ampia gamma di applicazioni, dispositivi e utenti (in un contesto “any-to-any” o Internet of Everything) risulta complicato dal diffuso utilizzo del cloud come mezzo per la gestione dei sistemi aziendali. Secondo i dati raccolti da Cisco, nei prossimi cinque anni il traffico di data center globale crescerà di quattro volte; in particolare, a registrare la crescita più rapida saranno i dati cloud. Entro il 2016, il traffico cloud globale costituirà quasi due terzi di tutto il traffico di data center.

Nonostante la discussione sulla sicurezza IT sia stata caratterizzata, negli ultimi anni, da un eccessivo allarmismo, notiamo alcuni inquietanti cambiamenti nella tipologia delle minacce che si presentano al pubblico, alle aziende e nella società.

Ad aggravare ulteriormente le sfide per i professionisti della sicurezza, sembra esserci una separazione tra ciò che i dipendenti pensano di poter fare con i dispositivi che l’azienda ha fornito loro e le effettive indicazioni delle policy IT in merito all’utilizzo personale. La Generazione Y sta ora entrando nel mondo del lavoro e porta con sé nuove pratiche e atteggiamenti anche dal punto di vista occupazionale che influenzeranno le informazioni e la sicurezza ad esse associata. Essi credono nella scomparsa della privacy (che semplicemente è fuori uso nella pratica ed è in questo senso che le aziende devono operare), un concetto difficile da far digerire alla generazione più vecchia sul posto di lavoro. Le aziende possono, tuttavia, cercare di fornire informazioni sulla sicurezza ai propri dipendenti puntando sulla formazione, in modo da istruirli in merito ai rischi e fornire loro delle istruzioni su come condividere al meglio le informazioni e sfruttare gli strumenti online senza trascurare la sicurezza dei dati.

Relativamente alle probabilità di rischio malware, la credenza generale è che è più probabile che siano i siti che promuovono attività criminale, come i siti che vendono sostanze farmaceutiche illegali o beni di lusso contraffatti, a ospitare i malware. I nostri dati rivelano la verità su questa opinione ormai datata, dato che gli incontri con i malware Web non sono generalmente l’effetto collaterale di siti “cattivi” nello scenario odierno delle minacce.

Per concludere. Man mano che l’infrastruttura pubblica, le aziende e i mercati finanziari globali proseguono nella migrazione verso i servizi basati su cloud e la connettività mobile, è necessario un approccio alla sicurezza integrato e a livelli per proteggere l’espansione dell’Internet per tutto. Gli hacker e i criminali informatici sfruttano il fatto che ogni azienda del settore pubblico o privato ha un proprio programma di sicurezza IT.

Creare una migliore infrastruttura di sicurezza non significa creare un’architettura più complessa, piuttosto è il contrario. Si tratta di fare in modo che l’infrastruttura abbia una maggiore intelligence per rilevare e ridurre le minacce. È necessario dunque assumere un approccio olistico alla sicurezza, che garantisca di monitorare le minacce su tutti i vettori, dall’e-mail al Web agli utenti stessi. Le funzioni di rilevamento intelligente devono andare oltre le singole piattaforme per ottenere una prospettiva di rete globale.

Vi invitiamo a scaricare il Report annuale Cisco sulla sicurezza 2013.

Tags:

1 commenti